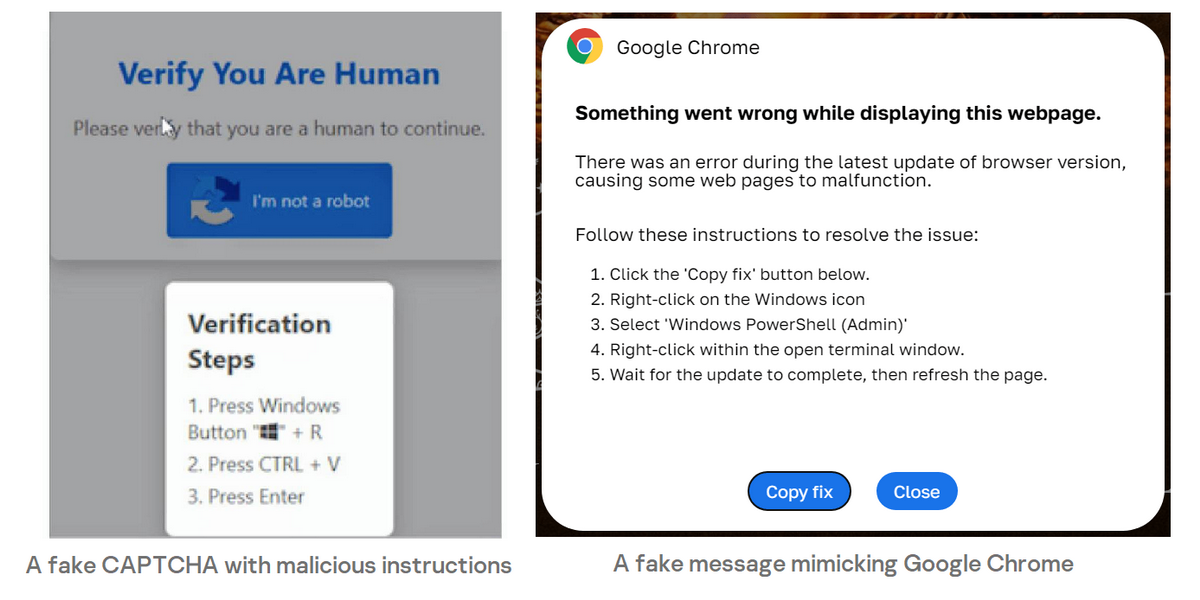

CAPTCHA เป็นฟีเจอร์ด้านความปลอดภัยที่ใช้บนเว็บไซต์และในแอปเพื่อตรวจสอบว่าผู้ใช้เป็นมนุษย์หรือโปรแกรมอัตโนมัติหรือบ็อต เมื่อต้นปี 2024 นี้ มีรายงานว่าผู้โจมตีได้แพร่กระจายมัลแวร์สตีลเลอร์ที่ชื่อ Lumma โดยใช้ CAPTCHA ปลอม มีเป้าหมายโจมตีเกมเมอร์เป็นหลัก เมื่อผู้ใช้เปิดเว็บไซต์เกม ก็จะถูกหลอกให้คลิกโฆษณาที่บังหน้าจอทั้งหมด จากนั้นจึงถูกนำไปยังหน้า CAPTCHA ปลอมพร้อมคำแนะนำด้านล่างเพื่อหลอกให้ดาวน์โหลดมัลแวร์สตีลเลอร์ เมื่อผู้ใช้คลิกปุ่ม "I'm not a robot" คำสั่ง Windows PowerShell ที่เข้ารหัสจะถูกคัดลอกไปยังคลิปบอร์ดของพีซี จากนั้นผู้ใช้จะได้รับแจ้งให้วางคำสั่งดังกล่าวลงในกล่องแล้วกด Enter ทำให้ดาวน์โหลดและเปิด Lumma โดยไม่ได้ตั้งใจ

มัลแวร์ Lumma นี้จะค้นหาไฟล์ที่เกี่ยวข้องกับเงินคริปโต คุกกี้ และข้อมูลแอปจัดการพาสเวิร์ด (password manager) บนอุปกรณ์ของเหยื่อ นอกจากนี้ยังเข้าเว็บเพจของแพลตฟอร์มอีคอมเมิร์ซต่างๆ เพื่อเพิ่มจำนวนการเข้าชม (view) ทำให้ผู้โจมตีได้รับผลประโยชน์ทางการเงินเพิ่มเติมอีกด้วย

ในการโจมตีระลอกใหม่นี้ นักวิจัยของแคสเปอร์สกี้ได้ระบุสถานการณ์การโจมตีอีกแบบหนึ่ง คือแทนที่จะใช้ CAPTCHA แต่เป็นข้อความแจ้งข้อผิดพลาดของหน้าเว็บ ซึ่งออกแบบมาให้ดูเหมือนข้อความบริการในเว็บเบราเซอร์ Chrome ผู้โจมตีจะสั่งให้ผู้ใช้ "คัดลอกการแก้ไข" ลงในเทอร์มินัลวินโดว์ ซึ่งเป็นการแก้ไขโดยใช้คำสั่ง PowerShell ที่เป็นอันตรายเหมือนกับที่อธิบายไว้ข้างต้น

นายวาสิลี โคเลสนิคอฟ ผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ แคสเปอร์สกี้ กล่าวว่า "แคสเปอร์สกี้พบว่าการโจมตีระลอกใหม่นี้ไม่ได้มุ่งเป้าแค่เฉพาะเกมเมอร์เท่านั้น แต่ยังรวมถึงผู้ใช้กลุ่มอื่นๆ ด้วย และแพร่กระจายผ่านบริการแชร์ไฟล์ แอปพลิเคชันบนเว็บ พอร์ทัลผู้รับพนัน เพจเนื้อหาสำหรับผู้ใหญ่ ชุมชนอนิเมะ และช่องทางอื่นๆ นอกจากนี้ผู้โจมตียังใช้โทรจัน Amadey ในการโจมตีระลอกนี้ด้วย โทรจันนี้ขโมยข้อมูลประจำตัวจากเบราเซอร์ยอดนิยมและคริปโตวอลเล็ตเช่นเดียวกับ Lumma และเพิ่มความสามารถจับภาพหน้าจอ (screenshot) ขโมยข้อมูลประจำตัวของบริการเข้าถึงระบบจากระยะไกล (remote access) และดาวน์โหลดเครื่องมือการเข้าถึงระยะไกลไว้ที่อุปกรณ์ของเหยื่อ ทำให้ผู้โจมตีเข้าถึงอุปกรณ์ได้อย่างเต็มที่"

"ผู้โจมตีใช้วิธีซื้อช่องโฆษณา เมื่อผู้ใช้เห็นโฆษณานี้และคลิก ก็จะถูกนำไปที่เว็บอันตราย ซึ่งเป็นกลวิธีการโจมตีทั่วไป การโจมตีระลอกใหม่ของแคมเปญนี้ใช้เครือข่ายที่กระจายและขยายตัวอย่างมาก และมีวิธีการโจมตีรูปแบบใหม่ที่เข้าถึงเหยื่อได้มากขึ้น ผู้ใช้จะถูกหลอกล่อด้วยข้อความ CAPTCHA ปลอม และข้อความแสดงข้อผิดพลาดของ Chrome ทำให้ตกเป็นเหยื่อของสตีลเลอร์ที่มีฟังก์ชันใหม่ๆ ผู้ใช้ในองค์กรและบุคคลทั่วไปควรใช้อินเทอร์เน็ตด้วยความระมัดระวัง และคิดพิจารณาก่อนปฏิบัติตามข้อความที่น่าสงสัยที่พบขณะออนไลน์" นายวาสิลีกล่าวเสริม

อ่านเรื่อง Lumma/Amadey: fake CAPTCHAs want to know if you're human ได้ที่:

https://securelist.com/fake-captcha-delivers-lumma-amadey/114312/

คำแนะนำสำหรับองค์กรธุรกิจเพื่อบล็อกภัยคุกคามที่เกี่ยวข้องมัลแวร์สตีลเลอร์

- ตรวจสอบว่าข้อมูลประจำตัวสำหรับอุปกรณ์หรือแอปพลิเคชันเว็บของบริษัทถูกขโมยหรือไม่ โดยใช้ Landing Page ของ Kaspersky Digital Footprint Intelligence ที่สร้างมาเพื่อตรวจสอบโดยเฉพาะ

- ใช้โซลูชันความปลอดภัยสำหรับองค์กรธุรกิจโดยเฉพาะ Kaspersky Endpoint Security for Business ที่สามารถควบคุมแอปพลิเคชันและเว็บได้ และฟีเจอร์วิเคราะห์พฤติกรรมที่จะตรวจจับกิจกรรมที่เป็นอันตรายได้อย่างรวดเร็ว

- ใช้เครื่องมือออนไลน์เพื่อฝึกอบรมความรู้ด้านไซเบอร์อย่างครอบคลุมสำหรับพนักงาน เพื่อเพิ่มความรู้ด้านดิจิทัลและลดความเสี่ยงทางไซเบอร์ที่เกิดจากความผิดพลาดของมนุษย์

คำแนะนำสำหรับบุคคลทั่วไปเพื่อบล็อกภัยคุกคามที่เกี่ยวข้องมัลแวร์สตีลเลอร์

- ใช้โซลูชันความปลอดภัยที่ครอบคลุมอย่าง Kaspersky Premium บนอุปกรณ์ทั้งหมด เพื่อป้องกันการเปิดเว็บที่น่าสงสัยหรืออีเมลฟิชชิง

- ใช้ Kaspersky Password Manager เพื่อจัดเก็บรหัสผ่านอย่างปลอดภัย

ที่มา: Piton Communications