ทีม Kaspersky GReAT (Global Research and Analysis Team) เรียกแคมเปญนี้ว่า "Operation SyncHole" รายงานใหม่ระบุว่า ผู้โจมตีได้กำหนดเป้าหมายการโจมตีที่องค์กรอย่างน้อย 6 แห่งจากภาคส่วนซอฟต์แวร์ ไอที การเงิน เซมิคอนดักเตอร์ และโทรคมนาคมในเกาหลีใต้ อย่างไรก็ตาม จำนวนเหยื่อที่แท้จริงอาจสูงกว่านี้ นักวิจัยของแคสเปอร์สกี้

กลุ่ม Lazarus ดำเนินการมาตั้งแต่ปี 2009 เป็นอย่างน้อย เป็นผู้ก่ออาชญากรรมที่ฉาวโฉ่และมีทรัพยากรมากมาย ในแคมเปญล่าสุด กลุ่ม Lazarus นี้ได้ใช้ประโยชน์จากช่องโหว่ใน Innorix Agent ซึ่งเป็นเครื่องมือของบุคคลที่สามที่ผสานเข้ากับเบราว์เซอร์ที่ใช้สำหรับการถ่ายโอนไฟล์อย่างปลอดภัยในระบบบริหารและการเงิน ด้วยการใช้ประโยชน์จากช่องโหว่นี้ ผู้โจมตีสามารถเคลื่อนที่เข้าควบคุมในแนวราบเพื่อติดตั้งมัลแวร์เพิ่มเติมบนโฮสต์เป้าหมายได้ ซึ่งท้ายที่สุดแล้วนำไปสู่การใช้งานมัลแวร์ของ Lazarus เช่น ThreatNeedle และ LPEClient ซึ่งขยายฐานในเครือข่ายภายใน ช่องโหว่นี้เป็นส่วนหนึ่งของห่วงโซ่การโจมตีที่ใหญ่กว่า ซึ่งส่งผ่านตัวดาวน์โหลด Agamemnon และมุ่งเป้าไปที่ Innorix เวอร์ชันที่มีช่องโหว่โดยเฉพาะ (9.2.18.496)

ขณะวิเคราะห์พฤติกรรมของมัลแวร์ ผู้เชี่ยวชาญทีม GReAT ของแคสเปอร์สกี้ค้นพบช่องโหว่การดาวน์โหลดไฟล์แบบสุ่มเพิ่มเติมอีกหนึ่งรายการ ซึ่งสามารถค้นพบได้ก่อนที่ผู้ก่อภัยคุกคามจะใช้ช่องโหว่นี้ในการโจมตี แคสเปอร์สกี้ได้รายงานปัญหาใน Innorix Agent ให้กับหน่วยงาน Korea Internet & Security Agency (KrCERT) และผู้จำหน่ายทราบ จากนั้นซอฟต์แวร์ดังกล่าวก็ได้รับการอัปเดตเป็นเวอร์ชันที่แก้ไขแล้ว ช่องโหว่นี้ฆกำหนดด้วยชื่อ KVE-2025-0014

โซจุน เรียว ผู้เชี่ยวชาญความปลอดภัย ทีมวิจัยและวิเคราะห์ระดับโลก (ทีม GReAT) แคสเปอร์สกี้ กล่าวว่า "แนวทางเชิงรุกในการรักษาความปลอดภัยไซเบอร์เป็นสิ่งจำเป็น และการวิเคราะห์มัลแวร์ในเชิงลึกของเราทำให้ค้นพบช่องโหว่ที่ไม่เคยรู้จักมาก่อนก่อนที่จะมีสัญญาณการใช้งานที่เกิดขึ้นจริงใดๆ การตรวจจับภัยคุกคามดังกล่าวในระยะเริ่มต้นเป็นกุญแจสำคัญในการป้องกันการบุกรุกที่กว้างขึ้นในระบบ"

ก่อนที่จะมีการค้นพบ INNORIX ผู้เชี่ยวชาญของแคสเปอร์สกี้เคยค้นพบการใช้แบ็คดอร์ ThreatNeedle และ SIGNBT ในการโจมตีเกาหลีใต้ มัลแวร์นี้ทำงานอยู่ในหน่วยความจำของกระบวนการ SyncHost.exe และถูกสร้างขึ้นเป็นกระบวนการย่อยของ Cross EX ซึ่งเป็นซอฟต์แวร์ถูกกฎหมายของเกาหลีใต้ที่ออกแบบมาเพื่อรองรับการใช้เครื่องมือรักษาความปลอดภัยในสภาพแวดล้อมเบราว์เซอร์ต่างๆ

การวิเคราะห์แคมเปญดังกล่าวโดยละเอียดได้ยืนยันว่าพบเวกเตอร์การโจมตีแบบเดียวกันนี้อย่างสม่ำเสมอในองค์กรอีก 5 แห่งในเกาหลีใต้ ห่วงโซ่การติดเชื้อในแต่ละกรณีดูเหมือนจะมีต้นตอมาจากช่องโหว่ที่อาจเกิดขึ้นใน Cross EX ซึ่งบ่งชี้ว่าเป็นจุดเริ่มต้นของการติดมัลแวร์ภายในกระบวนการทั้งหมด โดยเฉพาะอย่างยิ่ง คำแนะนำด้านความปลอดภัยล่าสุดที่เผยแพร่โดย KrCERT ได้ยืนยันการมีอยู่ของช่องโหว่ใน CrossEX ซึ่งได้รับการแก้ไขแล้วในช่วงการวิจัยนี้

อิกอร์ คุซเนตซอฟ ผู้อำนวยการทีมวิจัยและวิเคราะห์ระดับโลก (ทีม GReAT) แคสเปอร์สกี้ กล่าวว่า "ผลการค้นพบนี้ตอกย้ำถึงความกังวลด้านความปลอดภัย นั่นคือ ปลั๊กอินเบราว์เซอร์และเครื่องมือช่วยเหลือของบริษัทเธิร์ดปาร์ตี้เพิ่มพื้นที่การโจมตีอย่างมาก โดยเฉพาะในสภาพแวดล้อมที่ต้องพึ่งพาซอฟต์แวร์เฉพาะภูมิภาคหรือซอฟต์แวร์ล้าสมัย คอมโพเน้นต์เหล่านี้มักทำงานด้วยสิทธิ์ที่สูงขึ้น อยู่ในหน่วยความจำ และโต้ตอบอย่างลึกซึ้งกับกระบวนการของเบราว์เซอร์ ทำให้คอมโพเน้นต์เหล่านี้น่าดึงดูดใจและมักตกเป็นเป้าหมายการโจมตีได้ง่ายกว่าเบราว์เซอร์ใหม่ๆ"

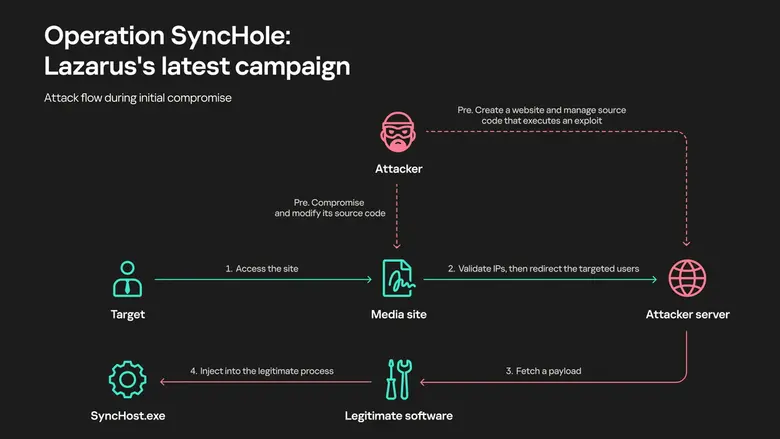

การโจมตี Operation SyncHole เริ่มต้นอย่างไร

กลุ่ม Lazarus ใช้เว็บไซต์สื่อออนไลน์ที่ถูกโจมตีซึ่งมีผู้ใช้เข้าเว็บไซต์จำนวนมากเพื่อเป็นแหล่งล่อเหยื่อ เทคนิคนี้เรียกว่าการโจมตีแบบ Watering Hole ผู้โจมตีจะกรองข้อมูลขาเข้าเพื่อระบุตัวบุคคลที่น่าสนใจ จากนั้นจึงเลือกเป้าหมายไปยังเว็บไซต์ที่ถูกควบคุมการดำเนินการทางเทคนิคชุดหนึ่งเพื่อเริ่มต้นห่วงโซ่การโจมตี วิธีนี้เน้นย้ำถึงลักษณะการปฏิบัติการของกลุ่ม Lazarus ที่มีกลยุทธ์และกำหนดเป้าหมายไว้อย่างชัดเจน

ข้อมูลเพิ่มเติมเกี่ยวกับแคมเปญล่าสุดของกลุ่ม Lazarus โปรดไปที่ Securelist.com

https://securelist.com/operation-synchole-watering-hole-attacks-by-lazarus/116326/

ผลิตภัณฑ์ของแคสเปอร์สกี้สามารถตรวจจับช่องโหว่และมัลแวร์ที่ใช้ในการโจมตีครั้งนี้ด้วยชื่อต่อไปนี้

Trojan.Win64.Lazarus.*, Trojan.Win32.Lazarus.*, MEM:Trojan.Win32.Cometer.gen, MEM:Trojan.Win32.SEPEH.gen, Trojan.Win32.Manuscrypt.*, Trojan.Win64.Manuscrypt.*, Trojan.Win32.Zenpak.*

แคสเปอร์สกี้ขอแนะนำให้ตรวจจับอย่างแม่นยำ ตอบสนองอย่างรวดเร็วต่อกลวิธีที่ทราบ และแก้ไขช่องโหว่ทันที เพื่อป้องกันการโจมตีของ Lazarus และ Advanced Persistent Threat (APT) อื่นๆ คำแนะนำเพิ่มเติมได้แก่

- อัปเดตซอฟต์แวร์บนอุปกรณ์ทั้งหมดที่ใช้อยู่เสมอ เพื่อป้องกันไม่ให้ผู้โจมตีแทรกซึมเครือข่ายโดยใช้ช่องโหว่

- ดำเนินการตรวจสอบความปลอดภัยทางไซเบอร์ของเครือข่ายและทรัพย์สินเพื่อเปิดเผยช่องโหว่และระบบที่มีช่องโหว่ และแก้ไขจุดอ่อนใดๆ ที่พบภายในขอบเขตหรือภายในเครือข่าย

- เพื่อปกป้ององค์กรจากภัยคุกคามหลากหลายรูปแบบ แนะนำโซลูชันจากกลุ่มผลิตภัณฑ์ Kaspersky Next ที่มีการป้องกันแบบเรียลไทม์ การมองเห็นภัยคุกคาม ความสามารถในการตรวจสอบและตอบสนองของ EDR และ XDR สำหรับองค์กรทุกขนาดและทุกอุตสาหกรรม

- ผู้เชี่ยวชาญด้าน InfoSec รับทราบข้อมูลภัยคุกคามไซเบอร์ที่กำหนดเป้าหมายองค์กรอย่างลึกซึ้งด้วย Kaspersky Threat Intelligence จะให้ข้อมูลที่ครอบคลุมและสำคัญ ตลอดทั้งวงจรการจัดการเหตุการณ์ และช่วยให้ระบุความเสี่ยงทางไซเบอร์ได้อย่างทันท่วงที

เกี่ยวกับทีมวิจัยและวิเคราะห์ระดับโลก (Global Research & Analysis Team หรือ GReAT)

ทีมวิจัยและวิเคราะห์ระดับโลก หรือทีม GReAT ก่อตั้งขึ้นในปี 2008 โดยทำงานที่ศูนย์กลางของแคสเปอร์สกี้ เปิดเผยข้อมูล APT แคมเปญการจารกรรมทางไซเบอร์ มัลแวร์หลัก แรนซัมแวร์ และแนวโน้มของอาชญากรรมไซเบอร์ใต้ดินทั่วโลก ปัจจุบันทีม GReAT ประกอบด้วยผู้เชี่ยวชาญมากกว่า 30 คนที่ทำงานทั่วโลกในทวีปยุโรป รัสเซีย ละตินอเมริกา เอเชีย และตะวันออกกลาง ผู้เชี่ยวชาญด้านความปลอดภัยที่มีความสามารถนี้ทำให้แคสเปอร์สกี้เป็นผู้นำในการวิจัยและนวัตกรรมต่อต้านมัลแวร์ โดยนำความเชี่ยวชาญ ความหลงใหล และความอยากรู้อยากเห็นที่ไม่มีใครเทียบได้มาสู่การค้นพบและวิเคราะห์ภัยคุกคามทางไซเบอร์